¿Qué significa la pantalla azul al encender el PC?

La pantalla azul al encender el PC es un fenómeno conocido como "Pantalla Azul de la Muerte" (BSOD, Blue Screen of Death) en el mundo de los sistemas operativos Windows. Esta pantalla aparece cuando el sistema operativo encuentra un error crítico del cual no puede recuperarse sin reiniciar. Es una señal de que algo no está funcionando correctamente en tu ordenador y puede ser causado por una variedad de razones, desde problemas de hardware hasta errores en el software. En este artículo, exploraremos qué significa la pantalla azul al encender tu PC y las posibles causas detrás de este problema.

Entendiendo la Pantalla Azul de la Muerte (BSOD)

La pantalla azul de la muerte es un mensaje de error que aparece en una pantalla azul sólida con texto blanco, indicando un problema grave que Windows no puede resolver sin un reinicio. Aunque puede ser alarmante, la pantalla BSOD está diseñada para ayudar a los usuarios y técnicos a diagnosticar problemas críticos en el sistema. Aquí hay algunos elementos clave que aparecen en la pantalla:

• Mensaje de Error: Un mensaje específico que describe el tipo de error que ha ocurrido, como "IRQL_NOT_LESS_OR_EQUAL" o "KERNEL_SECURITY_CHECK_FAILURE".

• Código de Error: Un código hexadecimal que proporciona información técnica adicional sobre la naturaleza del error.

• Información de Depuración: A veces, la pantalla también muestra una recopilación de datos de la memoria en el momento del error, útil para diagnósticos avanzados.

Posibles Causas de la Pantalla Azul al Encender el PC

1. Problemas de Hardware:

- Fallos de la Memoria RAM: La RAM defectuosa o mal instalada puede causar errores críticos.

- Problemas con el Disco Duro: Sectores defectuosos o fallos en el disco duro pueden llevar a errores de sistema.

- Problemas de Alimentación: Fuentes de alimentación inestables o defectuosas pueden causar errores aleatorios.

2. Problemas de Software:

- Controladores Incompatibles o Corruptos: Actualizaciones de controladores defectuosas pueden causar conflictos que resulten en errores.

- Corrupción del Sistema Operativo: Archivos del sistema operativo dañados debido a apagados incorrectos o errores de actualización.

3. Problemas de Sobrecalentamiento:

- Ventiladores Defectuosos o Suciedad: El sobrecalentamiento debido a una mala ventilación o acumulación de polvo puede llevar a errores de sistema.

4. Incompatibilidades de Hardware:

- Componentes Nuevos o Incompatibles: Instalación de hardware reciente que no es compatible con el sistema operativo.

5. Problemas de Virus y Malware:

- Infecciones de Software Malicioso: Virus y malware pueden corromper archivos críticos del sistema, causando errores graves.

La pantalla azul al encender tu PC es una advertencia seria de que algo anda mal con tu sistema. Es crucial abordar este problema de manera adecuada y sistemática para identificar y resolver la causa subyacente.

¿Te encuentras en esta situación?

En tecnoits te ayudamos a resolver tu problema. ¡Contáctanos! y te enviaremos un técnico urgente a tus instalaciones para solucionarlo.

En un mundo cada vez más digitalizado, la seguridad de nuestras cuentas en línea se ha convertido en una prioridad fundamental. El Doble Factor de Autenticación (2FA), también conocido como Autenticación de Dos Factores, es una capa adicional de seguridad diseñada para proteger tus cuentas más allá de la simple contraseña. En este artículo, exploraremos qué es el 2FA, cómo funciona y por qué es crucial para mantener tus cuentas seguras . ¿Qué es el Doble Factor de Autenticación (2FA)? El Doble Factor de Autenticación (2FA) es un método de seguridad que requiere dos formas diferentes de verificar tu identidad antes de acceder a una cuenta en línea. Normalmente, estos factores se dividen en tres categorías: 1. Algo que sabes: Tu contraseña o un PIN. 2. Algo que tienes: Un dispositivo físico como un teléfono móvil, una tarjeta de seguridad o una llave física. 3. Algo que eres: Biometría como huellas dactilares, reconocimiento facial o iris. La idea es que si alguien obtiene tu contraseña (primer factor), aún necesitaría el segundo factor (como tu teléfono móvil) para acceder a tu cuenta. Esto hace que sea mucho más difícil para los hackers comprometer tus cuentas, incluso si logran obtener tu contraseña. ¿Cómo Funciona el 2FA? El proceso típico de autenticación de dos factores es el siguiente: 1. Inicias Sesión: Ingresa tu nombre de usuario y contraseña como de costumbre. 2. Segundo Factor de Verificación: Después de ingresar tu contraseña, se te pedirá que proporcionas el segundo factor de autenticación. 3. Métodos Comunes de 2FA: Código SMS: Recibes un código único de verificación enviado a tu teléfono móvil por SMS. Aplicaciones de Autenticación: Utilizas una aplicación como Google Authenticator, Microsoft Authenticator, o Authy para generar un código temporal. Llaves de Seguridad: Dispositivos físicos USB que debes insertar y presionar un botón para confirmar tu identidad. Biometría: Escaneo de huellas dactilares, reconocimiento facial o iris mediante dispositivos móviles o computadoras con cámaras. Importancia del Doble Factor de Autenticación 1. Mayor Seguridad: Protege tus cuentas contra el robo de contraseñas y los ataques de phishing, ya que los hackers necesitarían acceso físico al segundo factor. 2. Prevención de Accesos No Autorizados: Aunque alguien descubra tu contraseña, no podrán acceder a tu cuenta sin el segundo factor de autenticación. 3. Cumplimiento de Normativas de Seguridad: Ciertas industrias y regulaciones requieren el uso de 2FA para cumplir con los estándares de seguridad. 4. Acceso Seguro a Datos Sensibles: Especialmente importante para cuentas que contienen información financiera, médica o personal sensible. Implementación del Doble Factor de Autenticación • Configuración Fácil: La mayoría de los servicios en línea, como redes sociales, bancos y correos electrónicos, ofrecen opciones para habilitar el 2FA en la configuración de seguridad de la cuenta. • Educación y Concienciación: Informa a tus empleados, familiares y amigos sobre la importancia del 2FA y cómo configurarlo correctamente. La implementación del Doble Factor de Autenticación (2FA) es una medida esencial para proteger tus cuentas en línea en un entorno digital cada vez más complejo y lleno de amenazas. Al agregar una capa adicional de seguridad más allá de la contraseña tradicional, puedes mitigar significativamente el riesgo de acceso no autorizado y salvaguardar tu información personal y profesional. Configura el 2FA en todas tus cuentas importantes hoy mismo y fortalece tu seguridad digital de manera efectiva. ¿Aun no lo tienes instalado? En tecnoits te lo instalamos y configuramos sin que tengas que preocuparte por nada. ¡Contáctanos!

La memoria RAM (Random Access Memory) es uno de los componentes fundamentales de cualquier computadora, ya que juega un papel crucial en la capacidad de tu sistema para manejar múltiples tareas y ejecutar programas de manera eficiente. Sin embargo, con el tiempo y con el uso intensivo, es posible que necesites aumentar la cantidad de RAM en tu computadora para mantener un rendimiento óptimo. En este artículo, exploraremos cuándo es necesario considerar aumentar la memoria RAM, los signos que indican que podrías necesitar más y cómo realizar esta actualización. ¿Qué es la Memoria RAM y por qué es Importante? La memoria RAM es una memoria de acceso rápido utilizada por el sistema operativo y las aplicaciones mientras están en funcionamiento. Almacena datos y programas que se están utilizando activamente, permitiendo un acceso rápido y eficiente en comparación con el almacenamiento a largo plazo (como el disco duro o SSD). Cuándo Considerar Aumentar la Memoria RAM 1. Rendimiento Lento o Ineficiente • Lentitud General: Si notas que tu computadora se vuelve más lenta al ejecutar programas o al cambiar entre aplicaciones, esto podría indicar que la RAM actual no es suficiente para manejar la carga de trabajo. • Retrasos en la Apertura de Aplicaciones: Si las aplicaciones tardan mucho en abrirse o en responder a comandos, podría ser debido a la falta de memoria RAM disponible. 2. Uso Elevado de la Memoria RAM • Monitorización del Uso de RAM: Utiliza el Administrador de Tareas (en Windows) o el Monitor de Actividad (en macOS) para verificar cuánta RAM está utilizando tu sistema. Si constantemente alcanza o supera su capacidad máxima, es un indicio claro de que necesitas más RAM. 3. Trabajo con Aplicaciones Específicas • Software Especializado: Algunas aplicaciones y software especializados, como programas de diseño gráfico, edición de video, desarrollo de software o juegos modernos, pueden requerir una cantidad considerable de RAM para funcionar de manera óptima. Si experimentas retrasos o bloqueos mientras usas estas aplicaciones, considera aumentar la RAM. Conclusión Aumentar la memoria RAM es una solución efectiva y relativamente sencilla para mejorar el rendimiento y la capacidad de respuesta de tu computadora. Monitorea regularmente el uso de RAM y considera una actualización si observas signos de lentitud o si planeas utilizar aplicaciones que requieran más recursos. Con la memoria RAM adecuada, puedes asegurarte de que tu sistema esté listo para manejar cualquier tarea que le presentes, desde tareas cotidianas hasta desafíos más complejos. En tecnoits disponemos de taller propio para realizar el cambio de la memoria RAM y su correcto testeo de funcionamiento. ¡Contaáctanos!

Llevar tu correo electrónico contigo en tu dispositivo móvil es una excelente manera de mantenerse conectado y productivo en movimiento. Instalar y configurar tu cuenta de correo en un móvil puede parecer complicado al principio, pero con los pasos adecuados y un poco de orientación, puedes tener acceso rápido y seguro a tus mensajes en cualquier lugar. En este artículo, te guiaré a través del proceso de cómo instalar el correo en un móvil de manera efectiva, utilizando ejemplos generales que se aplican a la mayoría de los dispositivos y sistemas operativos móviles. Paso 1: Preparación Antes de comenzar, asegúrate de tener la siguiente información a mano: • Nombre de usuario y contraseña: Los detalles de inicio de sesión de tu cuenta de correo electrónico. • Tipo de cuenta: Determina si tu cuenta es de Gmail, Outlook, Yahoo, u otro proveedor. • Configuración de servidor: La configuración del servidor de correo entrante (POP3, IMAP) y saliente (SMTP). Paso 2: Configuración de la Cuenta de Correo Para cuentas de correo electrónico populares: Configuración de Gmail: 1. Abre la aplicación Gmail: Si aún no tienes la aplicación Gmail instalada, descárgala desde la tienda de aplicaciones de tu dispositivo (Google Play Store para Android o App Store para iOS). 2. Inicia sesión o añade cuenta: Si es la primera vez que abres Gmail, se te pedirá que inicies sesión con tu cuenta de Google. Si ya estás dentro de la aplicación, toca tu perfil en la esquina superior derecha y selecciona "Añadir otra cuenta". 3. Selecciona el tipo de cuenta: Elige "Google" para una cuenta de Gmail. Ingresa tu dirección de correo electrónico y sigue las instrucciones en pantalla para ingresar tu contraseña. 4. Configuración automática: Gmail configurará automáticamente los ajustes de servidor para ti. Sigue las instrucciones en pantalla para completar la configuración. Configuración de Outlook: 1. Abre la aplicación Outlook: Descárgala desde la tienda de aplicaciones correspondiente a tu dispositivo. 2. Inicia sesión o añade cuenta: Ingresa tu dirección de correo electrónico y toca "Continuar". Ingresa tu contraseña y toca "Iniciar sesión". 3. Configuración automática: Outlook configurará automáticamente los ajustes de servidor para cuentas de Outlook, Office 365 o Exchange. Si tu cuenta no se configura automáticamente, deberás ingresar la configuración del servidor manualmente. Configuración de Yahoo Mail: 1. Abre la aplicación Yahoo Mail: Descárgala desde la tienda de aplicaciones si aún no la tienes instalada. 2. Inicia sesión o añade cuenta: Ingresa tu dirección de correo electrónico de Yahoo y toca "Siguiente". Ingresa tu contraseña y toca "Iniciar sesión". 3. Configuración automática: Yahoo Mail configurará automáticamente los ajustes de servidor para ti. Sigue las instrucciones en pantalla para completar la configuración. Paso 3: Configuración Manual (si es necesario) Si la configuración automática no funciona o tienes una cuenta de correo electrónico de un proveedor diferente, es posible que necesites ingresar los ajustes del servidor manualmente: • Correo Entrante (POP3/IMAP): Ingresa el servidor de correo entrante (por ejemplo, imap.gmail.com para IMAP o pop.gmail.com para POP3), puerto y tipo de seguridad (SSL/TLS). • Correo Saliente (SMTP): Ingresa el servidor de correo saliente (por ejemplo, smtp.gmail.com), puerto y tipo de seguridad (SSL/TLS). Paso 4: Prueba y Verificación Una vez que hayas configurado correctamente tu cuenta de correo electrónico: • Envía un correo electrónico de prueba: Asegúrate de poder enviar y recibir correos electrónicos correctamente desde tu cuenta configurada. • Sincronización de contactos y calendarios (opcional): Si deseas sincronizar contactos y calendarios asociados con tu cuenta de correo, asegúrate de activar esta opción en la configuración de tu dispositivo. Consejos Adicionales: • Actualiza tu aplicación de correo: Asegúrate de tener la última versión de la aplicación de correo instalada para garantizar la compatibilidad y seguridad. • Seguridad y autenticación: Considera activar la autenticación de dos factores para una capa adicional de seguridad en tu cuenta de correo electrónico. • Configuración avanzada: Si encuentras dificultades con la configuración automática, consulta el sitio web de soporte de tu proveedor de correo electrónico para obtener guías detalladas. En tecnoits nos encargamos de instalar y configurar tu correo electrónico en tu dispositivo móvil, asegurando que estés conectado y productivo en cualquier momento y lugar. ¡Contáctanos!

En el entorno tecnológico actual, mantener actualizado tu equipo, ya sea computadora, dispositivo móvil o cualquier otro dispositivo electrónico, es más que una sugerencia; es una necesidad crucial para garantizar seguridad, eficiencia y compatibilidad con las últimas tecnologías disponibles. En este artículo, exploraremos las razones por las cuales es esencial mantener tu equipo actualizado y los beneficios que esto conlleva tanto a nivel personal como profesional. Importancia de Mantener tu Equipo Actualizado 1. Seguridad Cibernética Uno de los motivos más importantes para mantener tu equipo actualizado es la seguridad cibernética. Los fabricantes de software y hardware constantemente descubren y corrigen vulnerabilidades y brechas de seguridad en sus productos. Al instalar regularmente las actualizaciones de seguridad, puedes proteger tu equipo contra malware, virus y otras amenazas cibernéticas que podrían aprovecharse de vulnerabilidades conocidas. 2. Rendimiento y Estabilidad Las actualizaciones no solo mejoran la seguridad, sino que también optimizan el rendimiento general de tu equipo. Las nuevas versiones de software suelen incluir mejoras de rendimiento que pueden hacer que tus aplicaciones funcionen más rápido y de manera más eficiente. Además, las actualizaciones de firmware y controladores pueden resolver problemas de estabilidad que podrías estar experimentando con tu hardware. 3. Compatibilidad con Software y Aplicaciones A medida que las tecnologías avanzan, los desarrolladores de software tienden a optimizar sus aplicaciones para las versiones más recientes del sistema operativo y otros componentes del equipo. Mantener tu equipo actualizado asegura que puedas ejecutar las últimas versiones de software y aplicaciones sin problemas de compatibilidad. Esto es crucial especialmente si dependes de herramientas específicas para tu trabajo o actividades diarias. 4. Nuevas Funcionalidades y Características Las actualizaciones suelen traer consigo nuevas funcionalidades y características que pueden mejorar tu experiencia de usuario. Desde mejoras en la interfaz de usuario hasta nuevas capacidades de productividad, estas actualizaciones pueden ofrecer herramientas adicionales que te ayuden a realizar tareas de manera más eficiente y efectiva. 5. Cumplimiento Normativo y Legal En ciertos entornos, como empresas y organizaciones gubernamentales, el cumplimiento normativo y legal puede requerir que los sistemas y software estén actualizados con las últimas medidas de seguridad y parches. Mantener tu equipo al día con las actualizaciones necesarias te ayuda a cumplir con estas regulaciones y evitar posibles sanciones o riesgos legales. Beneficios de Mantener Tu Equipo Actualizado - Mejora la Seguridad y Protección: Protege tus datos y tu privacidad frente a amenazas cibernéticas. - Optimiza el Rendimiento: Mejora la velocidad y la eficiencia de tu equipo. - Compatibilidad Mejorada: Garantiza que puedas utilizar software y aplicaciones modernas sin problemas de compatibilidad. - Nuevas Funcionalidades: Accede a nuevas herramientas y características que mejoran tu experiencia de usuario. - Cumplimiento Normativo: Cumple con las regulaciones de seguridad y legales vigentes. Mantener tu equipo actualizado no solo mejora la seguridad y el rendimiento, sino que también te asegura estar al día con las últimas tecnologías y funcionalidades disponibles. Es una práctica fundamental para cualquier usuario que valore la eficiencia, la seguridad cibernética y la compatibilidad con el software moderno. En tecnoits nos encargamos de que tus equipos estén al día sin tener que preocuparte por ellos. ¡Contáctanos!

Microsoft 365, anteriormente conocido como Office 365, ha revolucionado la forma en que las empresas y los usuarios individuales manejan sus tareas diarias, desde la creación de documentos hasta la colaboración en tiempo real. Esta suite de productividad basada en la nube ofrece una amplia gama de herramientas y servicios que facilitan el trabajo en equipo, mejoran la eficiencia y aseguran la accesibilidad a tus aplicaciones y datos desde cualquier lugar. En este artículo, exploraremos las ventajas clave de adquirir Microsoft 365 y cómo puede beneficiar tanto a usuarios individuales como a organizaciones. ¿Qué es Microsoft 365? Microsoft 365 es una suscripción basada en la nube que incluye acceso a las aplicaciones de productividad de Microsoft, como Word, Excel, PowerPoint y Outlook, entre otras. Además de las aplicaciones de escritorio, Microsoft 365 ofrece almacenamiento en la nube (OneDrive), herramientas de colaboración (Teams), correo electrónico empresarial (Exchange Online) y mucho más. La integración de servicios en la nube permite a los usuarios trabajar de manera más eficiente y segura. Ventajas de Microsoft 365 1. Acceso a Aplicaciones de Productividad en Cualquier Momento y Lugar • Trabajo Remoto: Accede y utiliza todas las aplicaciones de Office desde cualquier dispositivo con conexión a Internet, ya sea PC, Mac, tabletas o teléfonos móviles. • Actualizaciones Continuas: Recibe automáticamente las últimas actualizaciones y características mejoradas de las aplicaciones de Microsoft sin costos adicionales ni complicaciones de instalación. 2. Almacenamiento en la Nube con OneDrive • Colaboración y Compartición: Almacena tus archivos en OneDrive y compártelos fácilmente con otros usuarios, lo que facilita la colaboración en proyectos y documentos. • Seguridad y Protección: OneDrive ofrece características avanzadas de seguridad y copia de seguridad para proteger tus datos contra pérdidas y accesos no autorizados. 3. Herramientas de Comunicación y Colaboración con Microsoft Teams • Chat y Videoconferencias: Utiliza Microsoft Teams para chatear, realizar videoconferencias y colaborar en tiempo real con colegas, sin importar dónde se encuentren. • Gestión de Proyectos: Crea equipos, asigna tareas, comparte archivos y supervisa el progreso del proyecto en una sola plataforma integrada. 4. Correo Electrónico Empresarial con Exchange Online • Dominio Personalizado: Configura y gestiona tu propio dominio de correo electrónico personalizado para una comunicación profesional y confiable. • Seguridad Avanzada: Exchange Online proporciona filtrado de correo no deseado, protección contra malware y opciones de cumplimiento para garantizar la seguridad de tu correo electrónico corporativo. 5. Flexibilidad y Escalabilidad • Planes Adaptados a Tus Necesidades: Elige entre diferentes planes de suscripción según el tamaño de tu empresa y las necesidades específicas de tus usuarios. • Añade o Quita Usuarios Fácilmente: Escala tu suscripción según crezcan tus necesidades, añadiendo o quitando usuarios de manera sencilla y rápida. 6. Seguridad y Conformidad • Control y Cumplimiento: Administra y aplica políticas de seguridad de datos y conformidad con facilidad a través del panel de administración de Microsoft 365. • Protección de Datos Sensibles: Utiliza características avanzadas como la prevención de pérdida de datos (DLP) para proteger información confidencial y cumplir con regulaciones de privacidad. 7. Soporte Técnico y Formación • Asistencia Continua: Accede al soporte técnico de Microsoft para resolver problemas y recibir asistencia técnica siempre que lo necesites. • Formación y Recursos: Aprovecha los recursos de formación en línea y seminarios web para mejorar tus habilidades en el uso de las herramientas de Microsoft 365. Conclusión Microsoft 365 no solo ofrece acceso a las conocidas aplicaciones de Office, sino que también proporciona una plataforma robusta para mejorar la productividad, la colaboración y la seguridad en cualquier entorno de trabajo. Ya sea que seas un usuario individual que busca optimizar su flujo de trabajo diario o una empresa que necesita herramientas escalables para la colaboración remota, Microsoft 365 ofrece soluciones que pueden adaptarse a tus necesidades específicas. Considera las ventajas mencionadas anteriormente y evalúa cómo Microsoft 365 puede transformar positivamente tu forma de trabajar y colaborar en la era digital actual En tecnoits somos distribuidores oficiales de Microsoft. Con nuestra AUDITORIA GRATUITA determinaremos cual es la mejor licencia 365 para tu empresa y nos encargamos de su instalación y configuración para que no tengas que preocuparte por nada. ¡Contáctanos!

En la era digital actual, la suplantación de identidad por correo electrónico, también conocida como phishing, se ha convertido en una amenaza creciente para la seguridad cibernética. Los ciberdelincuentes utilizan tácticas sofisticadas para engañar a los usuarios y obtener acceso a información confidencial. Protegerse contra este tipo de ataques es crucial tanto para individuos como para organizaciones. En este artículo, exploraremos qué es la suplantación de identidad en el correo electrónico, cómo reconocerla y qué medidas puedes tomar para evitar convertirte en víctima. ¿Qué es la Suplantación de Identidad en el Correo Electrónico? La suplantación de identidad en el correo electrónico, o phishing, es una técnica utilizada por los hackers para hacerse pasar por una persona o entidad de confianza. Los correos electrónicos fraudulentos suelen contener enlaces maliciosos, adjuntos peligrosos o solicitudes de información personal como contraseñas, números de cuenta o datos de tarjetas de crédito. El objetivo es engañar al destinatario para que revele información confidencial o realice acciones que comprometan la seguridad. Cómo Reconocer la Suplantación de Identidad 1. Verifica la Dirección de Correo Electrónico • Falsificaciones de Dirección: Los correos electrónicos de phishing a menudo utilizan direcciones de remitente falsificadas o ligeramente modificadas para hacerlas parecer legítimas. Revisa cuidadosamente la dirección de correo electrónico del remitente. 2. Analiza el Contenido del Correo Electrónico • Errores Gramaticales y Ortográficos: Los correos electrónicos de phishing suelen contener errores gramaticales o ortográficos evidentes. • Solicitudes Inusuales: Desconfía de correos electrónicos que soliciten información personal o financiera sensible de manera inesperada. 3. Enlaces y Archivos Adjuntos • Enlaces Sospechosos: No hagas clic en enlaces dentro de correos electrónicos sospechosos. Pasa el cursor sobre el enlace para ver la URL real antes de hacer clic. • Archivos Adjuntos: No descargues ni abras archivos adjuntos de remitentes desconocidos o no solicitados. 4. Cuidado con las Urgencias y Amenazas • Tácticas de Presión: Los correos electrónicos de phishing pueden intentar inducir miedo o urgencia para que actúes rápidamente sin pensar. Buenas Prácticas para Evitar la Suplantación de Identidad en el Correo Electrónico 1. Educación y Concienciación • Capacitación: Capacita a los empleados y usuarios sobre los riesgos del phishing y cómo identificar correos electrónicos fraudulentos. • Actualización Constante: Mantén a tu equipo informado sobre las últimas técnicas de phishing y ejemplos de ataques exitosos. 2. Utiliza Herramientas de Seguridad • Filtros Anti-Spam: Configura filtros anti-spam y anti-phishing en tu cliente de correo electrónico para bloquear correos electrónicos maliciosos antes de que lleguen a tu bandeja de entrada. • Software de Seguridad: Utiliza software de seguridad informática actualizado que pueda detectar y bloquear amenazas de phishing. 3. Verificación de Identidad • Autenticación de Dos Factores (2FA): Habilita la autenticación de dos factores siempre que sea posible para añadir una capa adicional de seguridad. • Llamadas Directas: Si recibes un correo electrónico sospechoso de alguien que conoces, verifica la autenticidad contactando directamente a través de otra vía (teléfono, mensaje). 4. Mantén tus Dispositivos Actualizados • Actualizaciones de Software: Mantén actualizado el sistema operativo de tu computadora y los programas de seguridad para protegerse contra vulnerabilidades conocidas. 5. Revisa los Estados de Cuenta Regularmente • Monitoreo Financiero: Revisa tus estados de cuenta bancarios y tarjetas de crédito regularmente en busca de transacciones no autorizadas. Qué Hacer si Has Sido Víctima de Phishing • Cambia Contraseñas: Cambia inmediatamente las contraseñas de todas tus cuentas comprometidas. • Informa el Incidente: Informa a tu departamento de TI (en el caso de empresas) o al proveedor de correo electrónico sobre el incidente. • Reporta a Autoridades: Reporta el incidente a las autoridades cibernéticas locales y considera informar a organizaciones relevantes como el banco o servicio en línea afectado. La suplantación de identidad por correo electrónico es una amenaza seria en el mundo digital actual. Al mantenerse informado, educado y vigilante, puedes reducir significativamente el riesgo de convertirte en víctima de phishing. Implementa las buenas prácticas mencionadas anteriormente y utiliza herramientas de seguridad adecuadas para proteger tu información personal y profesional. Recuerda que la prevención y la concienciación son las mejores defensas contra los ataques de suplantación de identidad en el correo electrónico. En tecnoits te ayudamos a configurar y proteger tus datos para que prevenir el Phishing. Si sospechas que te han suplantado la identidad te ayudamos. ¡Contáctanos!

En la era digital actual, donde la accesibilidad y la colaboración son fundamentales, contar con herramientas eficientes de almacenamiento en la nube puede marcar la diferencia en tu productividad personal y profesional. OneDrive, el servicio de almacenamiento en la nube de Microsoft, ofrece una amplia gama de funciones que te permiten almacenar, sincronizar y compartir archivos de manera segura desde cualquier dispositivo. En este artículo, exploraremos cómo puedes aprovechar al máximo OneDrive para optimizar tu organización y mejorar tu eficiencia. ¿Qué es OneDrive? OneDrive es un servicio de almacenamiento en la nube ofrecido por Microsoft como parte de su suite de productividad Office 365 (ahora Microsoft 365). Permite a los usuarios almacenar archivos y acceder a ellos desde cualquier dispositivo con conexión a Internet. Al integrarse estrechamente con otras aplicaciones de Microsoft, como Word, Excel y PowerPoint, OneDrive facilita la colaboración y el acceso a documentos compartidos. Cómo Sacar Partido a OneDrive 1. Almacenamiento y Sincronización Automática OneDrive proporciona espacio de almacenamiento en la nube que se sincroniza automáticamente con tu dispositivo. Aprovecha esta función para: • Acceso Universal: Accede a tus archivos desde cualquier lugar utilizando OneDrive en la web o las aplicaciones móviles y de escritorio. • Sincronización de Carpetas: Sincroniza automáticamente las carpetas seleccionadas en tu PC o Mac para asegurarte de que siempre tengas la versión más actualizada de tus archivos. 2. Colaboración y Compartición de Archivos OneDrive facilita la colaboración en tiempo real y la compartición de documentos, lo que es ideal para equipos y proyectos colaborativos: • Compartir Archivos y Carpetas: Comparte archivos y carpetas específicas con colegas, clientes o amigos, y controla quién puede ver o editar cada archivo. • Edición Colaborativa: Trabaja simultáneamente en documentos compartidos con varias personas usando Office Online o las aplicaciones de escritorio de Office 365. 3. Organización Eficiente de Archivos Una buena organización de archivos te ayuda a encontrar rápidamente lo que necesitas y a mantener tu espacio de trabajo ordenado: • Crear Carpetas y Subcarpetas: Organiza tus archivos en carpetas y subcarpetas lógicas para una estructura de almacenamiento clara y fácil de navegar. • Etiquetas y Metadatos: Utiliza etiquetas y metadatos para categorizar y buscar archivos de manera eficiente. 4. Backup y Recuperación de Archivos OneDrive actúa como una solución de backup automático para tus archivos importantes, proporcionando tranquilidad y protección contra la pérdida de datos: • Versiones Anteriores: Recupera versiones anteriores de tus archivos dentro de un período específico en caso de errores o cambios no deseados. • Papelera de Reciclaje: Recupera archivos eliminados accidentalmente de la papelera de reciclaje de OneDrive antes de que sean eliminados permanentemente. 5. Acceso Offline y Seguridad OneDrive ofrece opciones para acceder a tus archivos sin conexión a Internet y asegurar la privacidad de tus datos: • Acceso Offline: Marca archivos y carpetas para que estén disponibles offline en dispositivos móviles o PCs cuando no tengas conexión a Internet. • Seguridad Avanzada: Protege tus archivos con opciones de seguridad avanzadas, como autenticación de dos factores y cifrado de extremo a extremo. 6. Integración con Aplicaciones y Servicios Aprovecha la integración de OneDrive con otras aplicaciones y servicios populares para aumentar tu productividad: • Microsoft Office: Edita documentos directamente desde OneDrive utilizando aplicaciones como Word, Excel y PowerPoint, sin necesidad de descargar archivos. • Aplicaciones de Terceros: Utiliza aplicaciones de terceros integradas con OneDrive para automatizar flujos de trabajo y mejorar la colaboración. Consejos para Optimizar el Uso de OneDrive • Mantén tu Espacio Organizado: Dedica tiempo regularmente para organizar y eliminar archivos innecesarios. • Establece Permisos de Acceso: Configura adecuadamente los permisos de acceso a archivos y carpetas para garantizar la seguridad de la información. • Utiliza la Búsqueda Avanzada: Aprovecha las funciones de búsqueda avanzada de OneDrive para encontrar rápidamente archivos por nombre, tipo o contenido. OneDrive no solo simplifica el almacenamiento y la gestión de archivos, sino que también mejora la colaboración y la productividad en equipo. Al adoptar las funciones y prácticas recomendadas mencionadas anteriormente, puedes sacar el máximo provecho de OneDrive y optimizar tu flujo de trabajo diario. Ya sea que trabajes de forma individual, en un equipo pequeño o en una gran empresa, OneDrive ofrece herramientas poderosas para mantener tus archivos seguros, accesibles y organizados en todo momento. En tecnoits te instalamos en OneDrive y lo configuramos según tus necesidades. Nos encargamos de traspasar todos tus datos, carpetas y documentos para que no tengas que preocuparte por nada. ¡Contáctanos!

En el mundo moderno de la impresión, las opciones entre impresoras a tinta y láser ofrecen diferentes ventajas y características que pueden influir en tu decisión de compra. Desde la velocidad y calidad de impresión hasta el costo operativo a largo plazo, cada tipo de tecnología tiene sus propias fortalezas. En este artículo, exploraremos las diferencias principales entre las impresoras a tinta y láser, para ayudarte a decidir cuál es la más adecuada para tus necesidades. Impresoras a Tinta: Detalles y Ventajas Las impresoras a tinta son conocidas por su versatilidad y calidad de impresión, especialmente para imágenes y gráficos coloridos. Aquí hay algunas características clave y beneficios: 1. Tecnología de Impresión • Funcionamiento: Las impresoras a tinta utilizan cartuchos de tinta líquida que aplican pequeñas gotas de tinta sobre el papel para formar imágenes y texto. • Calidad de Impresión: Son ideales para imprimir fotografías y gráficos a color con una alta resolución y detalles finos. 2. Costo Inicial y Consumibles • Costo Inicial: Las impresoras a tinta suelen tener un costo inicial más bajo que las láser. • Consumibles: Los cartuchos de tinta pueden ser más económicos, pero el costo por página impresa puede ser más alto, especialmente para impresiones en color. 3. Uso Recomendado • Uso Doméstico y Pequeñas Oficinas: Perfectas para entornos donde se necesita imprimir fotos y documentos con color de alta calidad de manera ocasional. 4. Mantenimiento • Mantenimiento: Requieren menos mantenimiento que las impresoras láser. Los cabezales de impresión a veces necesitan limpieza, pero los cartuchos de tinta son más fáciles de reemplazar. Impresoras Láser: Detalles y Ventajas Las impresoras láser son conocidas por su velocidad y eficiencia en entornos de impresión de alto volumen. Aquí están sus puntos fuertes: 1. Tecnología de Impresión • Funcionamiento: Las impresoras láser utilizan tóner en polvo que se fusiona con el papel mediante calor y presión para crear imágenes y texto. • Calidad de Impresión: Son excelentes para textos nítidos y gráficos de alta resolución, especialmente en impresiones monocromáticas. 2. Costo Inicial y Consumibles • Costo Inicial: Las impresoras láser tienden a tener un costo inicial más alto que las de tinta. • Consumibles: El costo por página impresa es generalmente más bajo, especialmente para impresiones en blanco y negro. 3. Uso Recomendado • Oficinas y Empresas: Perfectas para entornos donde se requiere una alta velocidad de impresión y se manejan grandes volúmenes de documentos. 4. Mantenimiento • Mantenimiento: Generalmente requieren menos mantenimiento que las impresoras a tinta a largo plazo. Los cartuchos de tóner tienen una vida útil más larga y pueden manejar volúmenes de impresión más altos sin necesidad de reemplazo frecuente. Factores a Considerar al Elegir Entre Impresoras a Tinta y Láser 1. Tipo de Documentos • Color vs. Monocromático: Si necesitas imprimir principalmente documentos a color o fotos, una impresora a tinta podría ser más adecuada. Para textos y documentos en blanco y negro, considera una impresora láser. 2. Volumen de Impresión • Bajo vs. Alto Volumen: Para volúmenes bajos a moderados, una impresora a tinta puede ser más rentable inicialmente. Para volúmenes altos, una impresora láser puede ofrecer un costo por página más bajo a largo plazo. 3. Calidad de Impresión • Detalles y Texto Nítido: Las impresoras láser son ideales para textos nítidos y detalles finos en gráficos. Las impresoras a tinta son mejores para impresiones a color detalladas y fotografías. 4. Costo Total de Propiedad • Inversión Inicial vs. Costo de Operación: Considera no solo el costo inicial de la impresora, sino también el costo de los consumibles y mantenimiento a lo largo del tiempo. Conclusión La elección entre una impresora a tinta y una láser depende de tus necesidades específicas de impresión y del entorno en el que planeas utilizarla. Si priorizas la calidad de impresión en color y la versatilidad, una impresora a tinta puede ser la mejor opción. Por otro lado, si necesitas impresiones rápidas y económicas en blanco y negro para un entorno de oficina, una impresora láser podría ser más adecuada. En tecnoits te ayudamos a evaluar cuidadosamente las diferencias clave y consideramos cómo cada tipo de impresora puede satisfacer tus requisitos de impresión antes de tomar una decisión final. ¡Contáctanos!

En un mundo donde la tecnología y la electrónica son fundamentales para las operaciones diarias, tanto en el hogar como en el entorno empresarial, asegurar la continuidad del suministro eléctrico es crucial. Aquí es donde entra en juego el SAI, también conocido como UPS (Uninterruptible Power Supply, en inglés). Este artículo explora qué es un SAI, cómo funciona y por qué es una herramienta indispensable para proteger tus dispositivos electrónicos y datos. ¿Qué es un SAI? Un SAI (Sistema de Alimentación Ininterrumpida) es un dispositivo que proporciona energía de respaldo a tus equipos electrónicos cuando se produce una interrupción en el suministro eléctrico. Los SAIs están diseñados para ofrecer una corriente continua y estable, protegiendo tus dispositivos contra apagones, fluctuaciones de voltaje y otras irregularidades en la red eléctrica. Componentes Principales de un SAI Un SAI típicamente consta de tres componentes principales: 1. Baterías Las baterías almacenan energía que se utiliza para alimentar los dispositivos conectados cuando se interrumpe el suministro eléctrico. 2. Inversor El inversor convierte la energía de corriente continua (DC) de las baterías en corriente alterna (AC), que es la forma de energía que utilizan la mayoría de los dispositivos electrónicos. 3. Rectificador El rectificador convierte la corriente alterna de la red eléctrica en corriente continua para cargar las baterías. Tipos de SAI Existen varios tipos de SAI, cada uno con sus propias características y aplicaciones: 1. SAI Offline (Standby) • Descripción: Es el tipo más simple y económico de SAI. • Funcionamiento: Cuando se detecta una falla en la alimentación, el SAI cambia a la energía de la batería. Hay una breve interrupción (generalmente unos pocos milisegundos) durante la conmutación. • Aplicaciones: Ideal para ordenadores personales y equipos de oficina pequeños. 2. SAI Interactivo (Line-Interactive) • Descripción: Ofrece una protección adicional contra fluctuaciones de voltaje. • Funcionamiento: Utiliza un regulador de voltaje automático (AVR) para ajustar pequeñas caídas y picos de voltaje sin necesidad de cambiar a la batería. • Aplicaciones: Adecuado para pequeñas empresas y equipos de red. 3. SAI Online (Double Conversion) • Descripción: Proporciona la mayor protección contra todos los problemas de la red eléctrica. • Funcionamiento: Convierte continuamente la energía de AC a DC y luego de nuevo a AC, eliminando cualquier irregularidad en la energía suministrada a los dispositivos conectados. • Aplicaciones: Ideal para centros de datos, servidores y equipos críticos que no pueden tolerar ninguna interrupción. ¿Para Qué Sirve un SAI? 1. Protección contra Apagones Un SAI proporciona energía instantánea a tus dispositivos durante un apagón, permitiéndote guardar tu trabajo y apagar tus equipos de manera segura. 2. Estabilización de Voltaje Los SAIs protegen contra picos y caídas de voltaje que pueden dañar tus equipos electrónicos. Esto es especialmente importante en áreas con redes eléctricas inestables. 3. Protección de Datos Para empresas y usuarios que dependen de la integridad de sus datos, un SAI puede prevenir la corrupción de archivos y la pérdida de información crítica durante interrupciones eléctricas. 4. Continuidad del Negocio Para negocios y operaciones que no pueden permitirse interrupciones, un SAI asegura que los servicios críticos permanezcan en funcionamiento durante cortes de energía. 5. Mejora de la Vida Útil del Equipamiento Al proporcionar una corriente estable y limpia, un SAI ayuda a prolongar la vida útil de tus dispositivos electrónicos al protegerlos de daños eléctricos. Cómo Elegir el SAI Adecuado Al seleccionar un SAI, considera los siguientes factores: 1. Capacidad (VA o kVA) La capacidad del SAI debe ser suficiente para soportar todos los dispositivos conectados. Calcula la carga total en vatios (W) y asegúrate de que el SAI pueda manejar esa carga. 2. Autonomía Determina cuánto tiempo necesitas que el SAI mantenga tus dispositivos en funcionamiento durante un apagón. La autonomía se mide en minutos y depende de la capacidad de las baterías. 3. Tipo de Protección Elige el tipo de SAI (offline, interactivo o online) según el nivel de protección que necesites. 4. Características Adicionales Algunos SAIs ofrecen características adicionales como software de gestión, pantallas LCD, alarmas sonoras y capacidad de expansión de baterías. Evalúa cuáles de estas características son importantes para ti. Mantenimiento del SAI Para asegurar el funcionamiento óptimo de tu SAI, realiza un mantenimiento regular: • Pruebas Periódicas: Realiza pruebas de funcionamiento periódicas para asegurar que el SAI y las baterías estén en buen estado. • Sustitución de Baterías: Las baterías tienen una vida útil limitada y deben reemplazarse según las recomendaciones del fabricante, generalmente cada 3-5 años. • Inspecciones Visuales: Revisa el SAI y sus componentes regularmente para detectar cualquier signo de desgaste o daño. Un SAI es una inversión valiosa para proteger tus dispositivos electrónicos y asegurar la continuidad de tus operaciones ante interrupciones del suministro eléctrico. Ya sea en un entorno doméstico, empresarial o industrial, un SAI adecuado puede prevenir la pérdida de datos, daños en el hardware y costosos tiempos de inactividad. El equipo de ventas de tecnoits ayudará a seleccionar el SAI mas adecuado para ti. ¡Contáctanos!

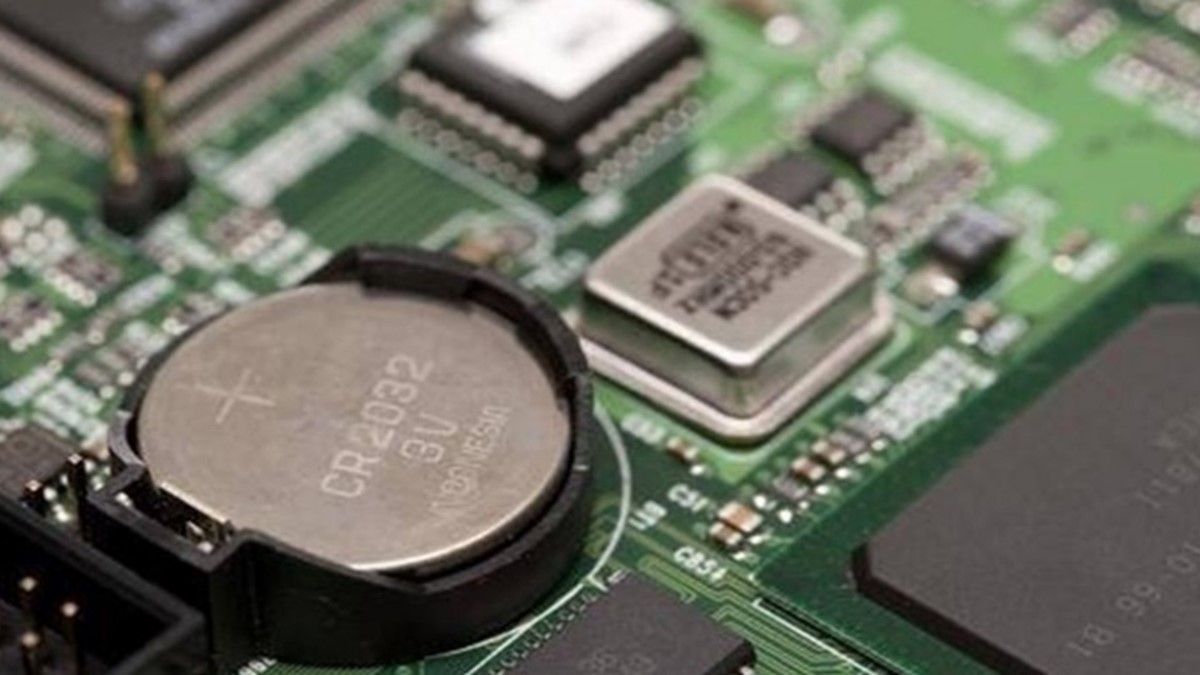

Si alguna vez has abierto una torre de ordenador, es posible que hayas notado una pequeña pila en la placa base. Aunque puede parecer insignificante, esta pila cumple una función crucial en el funcionamiento de tu computadora. En este artículo, exploraremos qué es esta pila, cuál es su función, y cuándo deberías cambiarla. ¿Qué es la Pila de la Placa Base? La pila de la placa base, comúnmente conocida como pila CMOS (Complementary Metal-Oxide-Semiconductor), es una pequeña batería de litio que proporciona energía a un chip CMOS en la placa base de tu ordenador. Este chip es responsable de almacenar la configuración del BIOS (Basic Input/Output System) de la computadora, incluyendo la fecha y hora del sistema, la configuración del hardware y otros ajustes importantes. ¿Cuál es la Función de la Pila CMOS? La pila CMOS tiene varias funciones esenciales: 1. Mantener la Hora y Fecha del Sistema Cuando tu ordenador está apagado, la pila CMOS alimenta el reloj del sistema, asegurando que la hora y fecha se mantengan precisas. Sin esta pila, la fecha y la hora se restablecerían cada vez que se apaga la computadora. 2. Guardar la Configuración del BIOS El BIOS es un programa que inicia tu computadora y gestiona la comunicación entre el sistema operativo y el hardware. La pila CMOS permite que la configuración del BIOS, como el orden de arranque y la configuración de los dispositivos de hardware, se conserve incluso cuando el ordenador está desconectado de la fuente de alimentación. Cuándo Debes Cambiar la Pila CMOS? La pila CMOS tiene una vida útil limitada, generalmente entre 3 y 5 años. Algunos signos comunes de que la pila está agotándose incluyen: 1. Fecha y Hora Incorrectas Si notas que la fecha y la hora de tu ordenador se restablecen cada vez que lo enciendes, es probable que la pila CMOS esté agotándose. 2. Errores del BIOS Mensajes de error del BIOS al arrancar el sistema, como "CMOS checksum error" o "CMOS battery failure," indican problemas con la pila. 3. Problemas de Arranque Dificultades para arrancar el ordenador o la pérdida de configuración del hardware pueden ser signos de una pila CMOS débil. Conclusión La pila CMOS es un componente pequeño pero vital para el correcto funcionamiento de tu ordenador. Mantiene la configuración del BIOS y la hora del sistema, asegurando que tu computadora funcione sin problemas. Saber cuándo y cómo cambiar esta pila puede ahorrarte muchos problemas y garantizar que tu sistema siga funcionando correctamente. Si experimentas alguno de los signos de una pila CMOS agotada, no dudes en reemplazarla. En tecnoits nos encargamos de solucionarte este y otros problemas en nuestro taller propio. Incluye la recogida y entrega de equipos directa al cliente. ¡Contáctanos!